Bitcoin y otras criptomonedas tradicionalmente han atraído la atención de estafadores de diversos calibres, quienes no solo los usan en sus actividades ilegales, sino que también roban activamente no solo de los intercambios, sino también de los usuarios comunes.

Usando tecnología avanzada, los piratas informáticos encuentran nuevas formas de retirar fondos, pero los métodos básicos y comprobados siguen siendo los mismos, porque cada día nuevas personas ingresan al espacio de la criptomoneda, que a menudo no tienen un nivel adecuado de conocimiento y conciencia para contrarrestar estos ataques.

A continuación se muestran los principales trucos y piratas de los piratas informáticos, sabiendo que los usuarios pueden al menos proteger sus monedas.

Ingeniería social y phishing.

La ingeniería social se entiende como un conjunto de métodos de intercambio que obliga a los usuarios a realizar acciones en sitios o aplicaciones que pueden dañarlos. Uno de estos métodos muy populares es el phishing : crear clones de sitios de recursos conocidos que obligan a los usuarios a divulgar sus datos personales, incluidas contraseñas, números de teléfono, datos de tarjetas bancarias y, en los últimos años, claves privadas para billeteras de criptomonedas .

Los enlaces a sitios de phishing se pueden distribuir de diferentes maneras: se trata de anuncios en redes sociales y correos electrónicos que copian el aspecto de los correos de los proyectos oficiales. Todo esto se hace con el único propósito de obligar al usuario desatento a ir al sitio web falso e ingresar datos personales allí.

Según Chainalysis, en el espacio de la criptomoneda, el phishing siguió siendo el método fraudulento más rentable para 2017 y 2018. Sin embargo, si en 2017 su participación representó más del 88% de todos los esquemas fraudulentos, en 2018 este método se volvió menos efectivo y su tasa de éxito se redujo a 38.7%.

Sin embargo, el peligro de ser víctima de un ataque de phishing permanece. Entre los últimos incidentes de este tipo, se pueden identificar ataques contra la popular cartera Electrum en diciembre de 2018 y abril de 2019. A menudo, al mismo tiempo, los ataques se llevaron a cabo en carteras de altcoin .

Además, últimamente, los intercambios de Bitfinex y Binance, la billetera de hardware de Trezor, la plataforma LocalBitcoins para comprar y vender Bitcoins , así como los usuarios de redes sociales, como Facebook, se han convertido en víctimas de ataques de phishing. En este último caso, los atacantes copian las páginas de las comunidades populares de criptomonedas, después de lo cual usan fotos de los participantes en comunidades reales, lo que los marca en el post como ganadores del programa de lealtad de la plataforma.

La importancia de la lucha contra el phishing es dada por los principales representantes de la industria, y está totalmente indicado por el hecho de que en abril de este año, Binance Labs, la división de riesgo de la criptomoneda de Binance , realizó una inversión en PhishFort. Esta compañía se especializa en soluciones para la protección contra ataques de phishing y se enfoca en empresas de alto riesgo, como intercambios de bitcoins, proyectos ICO y plataformas para la producción de tokens.

Las recomendaciones para la protección contra los ataques de phishing son bastante simples: aumenta el conocimiento general de la computadora, la atención personal (ingresando manualmente la URL y verificando el uso del protocolo https), así como la desconfianza por defecto de los anuncios que ofrecen distribución gratuita de criptomonedas.

Virus troyanos

Estos numerosos virus son un tipo de malware que se infiltra en una computadora bajo la apariencia de un software legítimo.

Esta categoría incluye programas que realizan diversas acciones no confirmadas por el usuario:

- Recopilación de información sobre tarjetas bancarias.

- mal funcionamiento de la computadora

- el uso de recursos informáticos con fines mineros,

- utilizando la propiedad intelectual para el comercio ilegal, etc.

Pero el ingenio de los hackers no vale la pena. Así, en 2018, se descubrió una nueva versión del infame Win32.Rakhni Trojan. Este virus se conoce desde 2013, pero si al principio se enfocaba únicamente en encriptar dispositivos y exigir un rescate por desbloqueo, la nueva versión fue mucho más allá.

Para empezar, verifica la presencia de carpetas asociadas con las billeteras de bitcoin , y si se encuentran, encripta la computadora y requiere un rescate. Sin embargo, si no se encuentran dichas carpetas, Win32.Rakhni instala un malware que roba el poder de cómputo de una computadora con el fin de criptomonedas ocultas de minería , y trata de propagarse a otros dispositivos en la red.

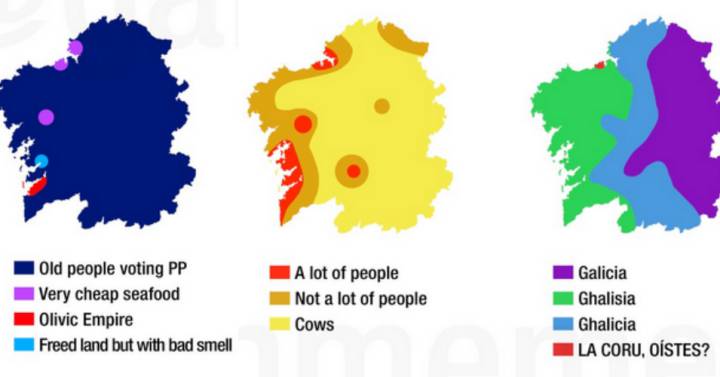

Al mismo tiempo, como se ve en la imagen de arriba, más del 95% de todos los casos de infección por computadora con este troyano se encontraban en Rusia, el segundo y tercer lugar fueron para Kazajstán y Ucrania.

Según Kaspersky Labs , Win32.Rakhni se distribuye con mayor frecuencia a través de correos electrónicos en los que se invita a los usuarios a abrir el archivo pdf adjunto, pero en lugar del contenido esperado, se lanza un programa de malware.

Como en el caso de los ataques de phishing para evitar la contaminación de los dispositivos, es necesario observar la higiene básica de la computadora y estar extremadamente atento a la apertura de inversiones.

Keyloggers

Los programas maliciosos a menudo constan de varios componentes, cada uno de los cuales realiza su propia tarea. De hecho, pueden compararse con las navajas suizas; con su ayuda, los piratas informáticos pueden realizar muchas acciones diferentes en el sistema atacado.

Uno de los componentes más populares en los ataques es el llamado keyloggers. Son una herramienta altamente especializada que registra todas las pulsaciones de teclas en dispositivos. Con él, los atacantes pueden capturar silenciosamente toda la información confidencial del usuario, incluidas las contraseñas y las claves de las billeteras de criptomonedas.

La mayoría de las veces, los registradores de pulsaciones penetran en sistemas con la composición de software malintencionado complejo, pero a veces se pueden incrustar en software completamente legal.

Los fabricantes de soluciones antivirus, como regla general, agregan keyloggers conocidos a sus bases de datos, y el método de protección contra ellos no es muy diferente del método de protección contra cualquier otro software malicioso. El problema es que hay una gran cantidad de keyloggers, y es físicamente muy difícil hacer un seguimiento de todos. Por esta razón, el software espía en el primer intento a menudo no es detectado por el antivirus.

Sin embargo, la higiene de la computadora habitual y el uso de software especial pueden ser una buena ayuda para combatir este tipo de ataque.

Redes publicas de wifi

El robo de fondos a través de redes Wi-Fi disponibles al público siempre ha sido y sigue siendo una de las herramientas más populares para los intrusos.

La mayoría de los enrutadores Wi-Fi utilizan el protocolo WPA (Acceso protegido a Wi-Fi), que no solo cifra toda la información en la red inalámbrica, sino que también proporciona acceso a ella solo a usuarios autorizados.

Sin embargo, los piratas informáticos encontraron una laguna aquí: al lanzar un simple comando KRACK, obligan al dispositivo de la víctima a volver a conectarse a su propia red Wi-Fi, y luego tienen la oportunidad de monitorear y controlar toda la información que pasa a través de ella, incluidas las claves para las billeteras de criptomonedas.

Las actualizaciones periódicas de la ayuda del firmware del enrutador, así como su propio cuidado para protegerse de un ataque de este tipo: nunca debe realizar transacciones en lugares públicos, como estaciones, aeropuertos, hoteles o, lo que sucede con frecuencia entre los representantes de la comunidad de Bitcoin, en las conferencias de blockchain.

Bots flojos

Hay un número bastante grande de robots para Slack, que los hackers adoptan con éxito. Como regla, tales bots envían al usuario una notificación sobre la presencia de problemas con su billetera. El objetivo final es forzar al usuario a hacer clic en la notificación e ingresar la clave privada.

El ataque de hackers más exitoso a gran escala, durante el cual participaron robots para Slack, fue el incidente con el proyecto Enigma en agosto de 2017. En ese momento, el proyecto se vio obligado a suspender las fichas de preventa de ECAT después de que atacantes desconocidos piratearon el sitio web del proyecto y, al especificar una dirección ETH falsa, la privaron de más de $ 400,000.

Además, los representantes de Enigma confirmaron que el proyecto de chat Slack también se vio comprometido:

Recomendaciones: ignore dichos mensajes, envíe quejas a los bots que los distribuyen, instale protección en el canal Slack (por ejemplo, los bots de seguridad Metacert o Webroot).

Autenticación de intercambio de SMS y SIM

La autenticación de SMS sigue siendo un método muy común para verificar varias transacciones, incluidas las transacciones en criptomonedas. Sin embargo, en septiembre de 2017, la empresa Positive Technologies, especializada en ciberseguridad, demostró lo fácil que es interceptar SMS con una contraseña enviada a través del protocolo del sistema de señalización 7 (SS7).

La demostración se llevó a cabo en el ejemplo de una cuenta en la plataforma Coinbase, que se adjuntó al correo en Gmail. A primera vista, podría parecer que se trata de una cuestión de vulnerabilidad en el lado de Coinbase , pero en realidad, la herramienta patentada utilizada por Positive Technologies utilizó debilidades en la propia red celular.

Al redirigir los mensajes de texto a su propio número, los investigadores pudieron restablecer y establecer una nueva contraseña en el correo, después de lo cual recibieron acceso completo a la billetera.

En este caso, el experimento se llevó a cabo con fines de investigación, y el robo real de monedas no ocurrió, pero sus resultados mostraron que este método podría ser utilizado por criminales reales.

En este material, los expertos de Hacken también enumeraron las principales opciones para interceptar SMS:

- Escuchas telefónicas La interceptación de SMS por parte de los funcionarios encargados de hacer cumplir la ley debido a un exceso de autoridad oficial o mal uso de acciones de investigación secretas.

- Duplicación (clonación) de una tarjeta SIM a través de un operador de telefonía celular que usa datos personales del cliente y uso adicional de una tarjeta SIM clonada en actividades ilegales.

- Falsa estación base para interceptar y descifrar todos los mensajes entrantes del suscriptor y un mayor uso de los datos interceptados en actividades ilegales.

- Hackear el "Gabinete personal" del suscriptor en el sitio web o la aplicación del operador de telefonía celular y redirigir todos los mensajes a la dirección del atacante, así como el uso adicional de los datos obtenidos en actividades ilegales.

En esta lista, el segundo elemento también es interesante: clonar (reemplazar) la tarjeta SIM. Este método se conoce como intercambio de SIM, y el primer caso de alto perfil ya se conoce cuando se usó para robar una criptomoneda de $ 14 millones.

Estamos hablando de un caso que ocurrió en 2018 cuando dos hackers fueron arrestados en los Estados Unidos que lograron convencer al operador de telefonía móvil para que les transfiriera el control del número, donde existía una autenticación de dos factores en la cuenta del administrador del proyecto de Crowd Machine.

Recomendación: rechazar la verificación a través de SMS a favor de programas especiales para la autenticación de dos factores (2FA), por ejemplo, Google Authenticator.

Aplicaciones moviles

La mayoría de las víctimas de piratas informáticos se convierten en propietarios de dispositivos en Android, en lugar de utilizar 2FA utilizando solo un nombre de usuario y contraseña. Esto también sucede porque el proceso de agregar aplicaciones a Google Play Store es menos estricto que el de App Store. Los intrusos usan esto colocando sus propias aplicaciones que imitan las billeteras y los intercambios conocidos, y atraen datos confusos de usuarios inatentos.

Una de las historias de alto perfil con aplicaciones falsas estaba vinculada al intercambio de Poloniex . En noviembre de 2017, los expertos de ESET descubrieron un programa en Google Play que pretendía ser la aplicación móvil oficial de este intercambio estadounidense. La esencia del fraude fue que los usuarios que descargaron el programa ingresaron su nombre de usuario y contraseña. Esto permitió a los creadores del virus cambiar de forma independiente la configuración, realizar transacciones y obtener acceso al correo de los usuarios.

A pesar del hecho de que en ese momento Poloniex no tenía aplicaciones móviles oficiales (solo se lanzaron en julio de 2018), más de 5 mil personas instalaron dos versiones de aplicaciones falsas. Tras una advertencia de ESET, se eliminaron de Google Play.

También en Google Play estaban las aplicaciones falsas MetaMask y Trezor Mobile Wallet.

Los usuarios de dispositivos iOS tienen más probabilidades de convertirse en víctimas de intrusos que distribuyen aplicaciones con minería oculta incorporada. Después de encontrar este problema, Apple se vio obligada a endurecer las reglas para aceptar solicitudes en la App Store. Al mismo tiempo, el daño de tales aplicaciones es bastante pequeño: solo reducen el rendimiento de la computadora, sin quitar los fondos.

Recomendaciones: No instale aplicaciones que no sean absolutamente necesarias. No se olvide de la autenticación de dos factores, así como revise los enlaces a las aplicaciones en los sitios oficiales de proyectos y plataformas para asegurarse de que sean auténticos.

Extensiones, complementos y complementos para navegadores.

Existen bastantes extensiones de navegador y complementos diseñados para facilitar y hacer más cómoda la interacción con las billeteras de criptomonedas. Sin embargo, generalmente están escritos en JavaScript, lo que los hace vulnerables a los ataques de hackers. Puede tratarse tanto de interceptar los datos del usuario y un mayor acceso a las billeteras, como de la instalación de programas para la minería oculta.

Sin embargo, como lo señaló Check Point Software Technologies Ltd, los mineros criptográficos ocultos siguen siendo la amenaza dominante para las organizaciones de todo el mundo. Entonces, en 2018, los cryptominers ocuparon constantemente las primeras cuatro líneas de las clasificaciones de las amenazas más activas y atacaron al 37% de las organizaciones de todo el mundo. En 2019, a pesar de la disminución en el valor de todas las criptomonedas, el 20% de las compañías continúan siendo objeto de ataques de crypto miners cada semana.

Hay varias formas de contrarrestar esta amenaza: instale un navegador independiente o incluso una computadora separada para intercambiar, use el modo de incógnito, actualice regularmente la base de datos antivirus y no descargue extensiones o complementos dudosos.

A pesar de que la parte principal de los ataques de piratas informáticos recae en los intercambios y las empresas, tampoco pasan por alto a los usuarios individuales. De acuerdo con los resultados de la investigación realizada el año pasado por Foley & Lardner, el 71% de los grandes comerciantes e inversores calificaron el robo de la criptomoneda como el riesgo más alto, mientras que el 31% calificó la actividad de hackers como una amenaza para toda la industria de la criptomoneda.

Los hackers, por regla general, van un paso por delante de toda la industria, por lo que, además de los programas de protección especiales, un aspecto igualmente importante de la lucha contra los intrusos es su propio conocimiento informático de los usuarios y el seguimiento de las últimas tendencias y eventos en el campo de la ciberseguridad.

Fecha de publicación 22/06/2019

Comparte este material en las redes sociales y deja tu opinión en los comentarios a continuación.