Los algoritmos de hash y hash son conceptos clave con los que los novatos de blockchain están familiarizados y que siempre van de la mano con la seguridad.

Para mantener redes descentralizadas y mecanismos de consenso, incluidos Bitcoin o Ethereum con mil nodos conectados a través de p2p, se necesita una “falta de confianza” y un sistema de confirmación efectivo. Estas redes necesitan formas compactas de cifrar la información, lo que permitiría a los participantes realizar verificaciones rápidas y seguras.

El bloque es uno de los componentes principales de Bitcoin y Ethereum . El bloque contiene información sobre transacciones, marcas de tiempo y otros metadatos esenciales. La capacidad de comprimir grandes cantidades de información sobre el estado global de la red en mensajes estándar cortos, que pueden verificarse fácilmente si es necesario, juega un papel muy importante para garantizar la seguridad. Estos mensajes son un hash.

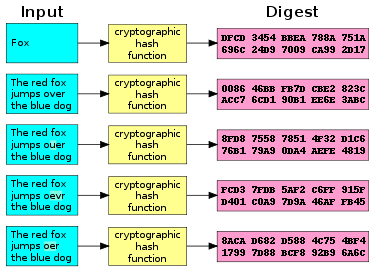

Si cambia al menos un carácter del valor de entrada, obtendrá un hash completamente diferente.

Los hash criptográficos se utilizan en todas partes, desde almacenar contraseñas hasta verificar sistemas. Su esencia consiste en usar un algoritmo determinista que toma datos de entrada y crea una cadena con una longitud fija . Por lo tanto, los mismos datos de entrada siempre se convertirán en los mismos datos de salida.

El determinismo no solo es importante para los hashes, porque incluso si cambia un bit de datos de entrada, obtendrá un hash completamente diferente .

El problema de los algoritmos de hash es la inevitabilidad de las colisiones . Dado que la longitud de la cadena de dicho hash es fija, puede haber otros datos de entrada que formen el mismo hash. Las colisiones son malas . Esto significa que un atacante puede crear colisiones a pedido, puede transferir archivos maliciosos o datos con el hash correcto y dar estos datos como correctos. Una buena función de hash debería hacer muy difícil para los atacantes encontrar formas de crear datos de entrada con el mismo valor de hash.

El proceso de cálculo del hash no debería ser demasiado efectivo, ya que en este caso, los atacantes pueden calcular fácilmente la colisión. Los algoritmos de hashing deben ser resistentes a los ataques de la preimagen. Es necesario complicar al máximo el proceso de cálculo de pasos para encontrar el valor original a partir del cual se creó el hash (por ejemplo, un prototipo).

Es necesario que el método de calcular x para s = hash (x) sea prácticamente imposible.

Por lo tanto, los algoritmos de hashing "decentes" deberían tener tres propiedades :

- Si cambia un bit de los datos entrantes, debe formarse un efecto de avalancha y se producirá un hash completamente diferente;

- Pequeña posibilidad de colisiones;

- Eficiencia que no sacrifica la resistencia a la colisión.

Hacking Heshes

Uno de los primeros estándares de algoritmos de hash es el hash MD5. Este algoritmo fue popular para verificar la integridad de los archivos (sumas de comprobación) y almacenar contraseñas de hash en las bases de datos de aplicaciones web.

Su funcionalidad es bastante simple: produce una cadena con una longitud fija de 128 bits para cada valor de entrada y utiliza operaciones unidireccionales estándar en varios ciclos para calcular un valor de salida determinista. Debido a la corta duración del valor de salida y la simplicidad de las operaciones, el hash MD5 es muy fácil de romper, en particular, el ataque de "cumpleaños".

Ataque a los "cumpleaños"

Hay una declaración bien conocida de que si hay 23 personas en una habitación, la probabilidad de que dos de ellas nacieran el mismo día es del 50%. Si hay 70 personas en la sala, esta probabilidad aumenta a 99.9%. Esto sucede de acuerdo con el principio de Dirichlet , que establece que si coloca 100 palomas en 99 cajas, entonces habrá dos palomas en una de las cajas. La restricción de la longitud fija del valor de salida significa que hay un nivel fijo de combinaciones para las colisiones .

El hash MD5 es tan vulnerable a las colisiones que incluso un simple procesador Pentium de 2.4 GHz puede calcular las colisiones de hash en unos pocos segundos. Además, el uso generalizado de este hash en los albores de la red ha creado millones de prototipos MD5 que se pueden encontrar utilizando la búsqueda habitual de Google de su hash.

Diversidad y evolución de los algoritmos de hash.

Inicio: SHA1 y SHA2

La NSA (sí, la NSA) ha sido pionera en la creación de estándares para algoritmos de hash durante mucho tiempo. Fue la NSA la que propuso el algoritmo de hash seguro o el algoritmo SHA1 con un valor de salida fijo de 160 bits.

Desafortunadamente, el SHA1 superó ligeramente al MD5 debido al mayor valor, el número de operaciones de una sola vía y su complejidad, pero este hash no ofreció mejoras sólidas en la protección contra máquinas más poderosas que crean diferentes vectores de ataque.

¿Cómo mejorar el algoritmo hash?

SHA3

En 2006, el Instituto Nacional de Estándares y Tecnología de los Estados Unidos (NIST – Instituto Nacional de Estándares y Tecnología) anunció una competencia para crear una alternativa al algoritmo SHA2, que diferiría fundamentalmente en su diseño y se convertiría en un nuevo estándar. Del esquema de algoritmos de hash llamado KECCAK (pronunciado "kechak"), apareció el algoritmo SHA3.

Aunque SHA3 tiene un nombre similar a los algoritmos anteriores, difiere mucho en su estructura interna por el mecanismo de una esponja criptográfica . Este mecanismo realiza permutaciones aleatorias para absorber y crear datos, y sirve como fuente de aleatoriedad para los datos entrantes que caerán en el algoritmo de hash en el futuro.

SHA3 conserva el estado original con un gran número de bits de información que en el valor de salida y, por lo tanto, supera las limitaciones de los algoritmos anteriores. Este algoritmo se convirtió en el estándar NIST en 2015.

Hashing y prueba del trabajo realizado.

Como parte de la implementación del algoritmo de hash en el protocolo de cadena de bloques, Bitcoin usó SHA256 para probar el trabajo realizado, y Ethereum, que apareció más adelante, usó una versión modificada de SHA3 (KECCAK256). Al elegir una función hash para una cadena de bloques con una prueba del trabajo realizado, la eficiencia del cálculo de hash es muy importante.

Bitcoin SHA256 se puede calcular de manera extremadamente eficiente utilizando circuitos integrados especiales especializados en hardware (ASIC – Circuitos integrados específicos de aplicación). Mucho se ha escrito sobre el uso de ASIC en grupos de minería y cómo conducen a la centralización de la informática. La prueba del trabajo realizado provoca la creación de grupos a partir de grupos de máquinas computacionalmente eficientes, lo que aumenta la llamada "capacidad hash" o el número de hashes que una máquina puede calcular durante un cierto período de tiempo.

[ ed.: La minería en la piscina contra la minería en solitario no aumenta la capacidad de hash del participante. La velocidad a la que se encuentran los hash en una capacidad de hash fija del equipo del participante no cambia en comparación con la minería en solitario. Sin embargo, la capacidad hash de todos los participantes en el grupo recolectado de diferentes participantes hace que sea posible encontrar bloques con más frecuencia que en cada uno de los participantes individuales en el grupo. En consecuencia, el grupo encuentra bloques con mayor frecuencia y paga una recompensa de bloque a todos los miembros del grupo por unidad de tiempo en proporción a la capacidad hash que participa en el grupo, menos la comisión del grupo. Por ejemplo, un participante con 1Ghash / s cuando extrae un solo de Bitcoin podría haber esperado un evento de "búsqueda de bloqueos" y recibir una recompensa de 12.5 BTC por ello, en algún momento dentro de cinco años (¡por ejemplo!). Participación en el grupo con la misma capacidad 1Ghash / s (¡suponiendo que no haya cambios en la complejidad en el intervalo de cinco años!) Permite que el mismo minero reciba 12.5 BTC partes, de manera uniforme durante los mismos cinco años. Esto resuelve el problema del minero con los pagos de Fiat en la vida real para apoyar la granja ].

Ethereum tiene un algoritmo SHA3 modificado – KECCAK256. El algoritmo para probar el trabajo realizado por Ethereum llamado Dagger-Hashimoto requería demasiada memoria para que el hardware lo calcule.

Bitcoin y doble SHA256

Bitcoin hash datos usando SHA256 de una manera inusual: ejecuta dos tipos de algoritmos en el protocolo. Debe comprender que esto NO es una medida contra los ataques de "cumpleaños", porque si hash (x) = hash (y), entonces hash (hash (x)) = hash (hash (y)). El algoritmo dual SHA256 se usa para combatir el ataque alargando un mensaje.

Si los atacantes conocen la longitud de los datos de hash de entrada, pueden forzar a la función de hash a tomar una cierta parte del estado interno agregando una cadena secreta al valor de hash. Debido a esta falta de algoritmo SHA256 de la familia de algoritmos SHA2, Bitcoin calcula el hash dos veces.

Ethereum 2.0 y BLAKE

SHA3 no es el único invento que surgió de la competencia 2006 NIST. El segundo lugar fue tomado por el algoritmo BLAKE. Para la segmentación de Ethereum 2.0, el hashing más eficiente es prácticamente un requisito que los equipos de desarrollo exploran seriamente. El algoritmo de hash BLAKE2b, una versión altamente avanzada de BLAKE, está sujeto a un análisis riguroso debido a su fantástica eficiencia en comparación con KECCAK256 y su alto nivel de seguridad.

En un procesador moderno, la informática con BLAKE2b es tres veces más rápida que con KECCAK.

Perspectiva: el futuro de los algoritmos hash.

Parece que el futuro de los algoritmos de hash se reduce a (1) un aumento en la complejidad de las operaciones de hashing internas, o (2) un aumento en la longitud del valor de hash de salida con la esperanza de que las computadoras de los atacantes no tengan tiempo para calcular las colisiones.

Para garantizar la seguridad de la red, los desarrolladores confían en la ambigüedad de los prototipos de las operaciones unidireccionales. Por lo tanto, para asegurar un algoritmo de hash, es necesario complicar tanto como sea posible el proceso de encontrar dos valores de hash con la misma salida, a pesar de la presencia de un número infinito de posibles colisiones.

¿Qué pasa con la computación cuántica futura? ¿Los algoritmos hash estarán en contra de ellos?

En resumen, según la situación actual, puede responder que sí, los algoritmos de hash se probarán por tiempo y se resistirán a los cálculos cuánticos. La computación cuántica puede crear problemas con respecto a estructuras matemáticas básicas rigurosas utilizando trucos inteligentes y teorías como el cifrado RSA. Sin embargo, los algoritmos de hash tienen una estructura interna más formal.

Las computadoras cuánticas aceleran el proceso de cálculo de tareas no estructuradas como el hash, pero seguirán utilizando ataques de fuerza bruta, como hacen las computadoras comunes en la actualidad.

Independientemente de qué algoritmos se utilizan en los protocolos, una cosa está clara: estamos esperando a un eficiente en términos de computar el futuro y tenemos que elegir razonablemente las herramientas adecuadas para este negocio, y luego los algoritmos resistirán la prueba del tiempo.