La liquidez del mercado de capacidad de alquiler para la criptomoneda minera está creciendo y, al mismo tiempo, cada vez más contornos distintos adquieren ataques del 51% utilizando la capacidad de hashing arrendada.

Para permanecer descentralizado, la criptomoneda basada en el consenso de PoW no debe permitir que una parte controle la mayor parte del poder total de hash.

A medida que el conjunto global de capacidad de hash se vuelve cada vez más líquido, la criptomoneda tendrá que pasar una prueba importante. Deben ser capaces de resistir un ataque llevado a cabo utilizando el poder arrendado para su algoritmo particular. De lo contrario, los agentes de arbitraje pueden encontrar financieramente atractivo un método de este tipo para ejecutar un ataque del 51% .

Sin embargo, hay varios obstáculos para el ataque del 51% :

- Mineros especializados. Muchos dispositivos están optimizados para un algoritmo de hash específico y cambiar a otro, por ejemplo, de SHA-256 a X11, es imposible.

- Mercado de minería sin liquidez: la mayor parte de la capacidad global de hash no se puede alquilar. Por lo tanto, para crear una capacidad significativa se requiere una gran inversión preliminar. El costo preliminar del ataque casi nunca vale la pena.

- Selección de precios. Las criptomonedas generalmente funcionan de tal manera que dan preferencia a los miembros de buena fe de la red, dándoles recompensas estables por acciones en beneficio de toda la cadena de bloques. Cualquier ataque debe superar el riesgo de falla, incluida la pérdida de recompensas de minería, pérdida de reputación y daños en la red. Los mineros sintonizados con el trabajo a largo plazo no querrán privarse de sus ganancias futuras atacando la red, socavando la confianza del mercado y causando que el precio caiga.

Pero los tiempos están cambiando. El mercado minero se está volviendo más líquido.

Aumento de la liquidez del mercado minero de capacidad alquilada.

El mercado de los dispositivos de almacenamiento de computadoras era una vez ilíquido, pero ahora la situación es completamente opuesta. Lo mismo sucede con el poder de hash .

Esto está influenciado por dos fuerzas principales :

- Un aumento a largo plazo en los precios de la criptomoneda alentará a los mineros a invertir en capacidad de hash hasta que cualquier ganancia adicional sea igual a un valor. En otras palabras, si los precios continúan creciendo, la capacidad global de hash aumentará.

- El porcentaje total de la capacidad de hashing para el alquiler aumentará porque los compradores y vendedores se benefician de la posibilidad de alquilar y arrendar en consecuencia. La separación de funciones conduce a un mayor grado de especialización y mayor eficiencia operativa. Es por eso que los fabricantes de equipos venden sus dispositivos mineros y ellos mismos se dedican a la minería en menor medida. Si los inquilinos se enfocan todo el tiempo en encontrar oportunidades con el mayor retorno de la inversión, es probable que tengan más éxito en términos de generar ganancias por unidad de capacidad de hash. A la inversa, los prestamistas pueden reducir el riesgo para sus negocios porque sus ingresos por alquiler se diversifican implícitamente en todo el algoritmo de hash. En este mundo, los prestamistas pueden centrarse simplemente en las relaciones de arrendamiento, la utilización de activos y el mantenimiento.

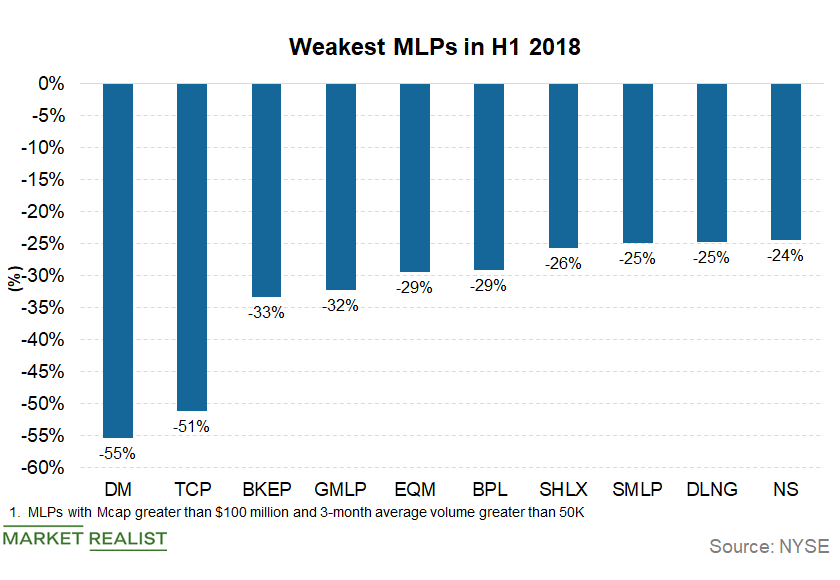

¿Cuánto se necesita el poder de alquiler para atacar una criptomoneda específica?

El portal Crypto51 calculó cuánto costaría alquilar suficiente capacidad de hash para atacar una red específica durante una hora. NiceHash no tiene suficiente poder de hash para la mayoría de las cadenas de bloques grandes, por lo que a veces esta cifra es teóricamente más del 100%. Los hashraits son de Mine the Coin, los precios de las monedas de CoinMarketCap y el costo del alquiler de NiceHash.

Algunos matices :

- Los costos indicados para el ataque no incluyen el dinero que gana en forma de recompensas por la unidad, por lo que en muchos casos los costos serán significativamente más bajos.

- Crypto51 indica el precio al contado de esas monedas que están disponibles en NiceHash. En la vida real, cuanto más poder alquile, más costoso será debido al cambio en el equilibrio de la oferta y la demanda.

Monedas vulnerables al ataque con poder arrendado.

ETP ocupa el puesto 91 en CoinMarketCap. Puedes alquilar hasta 21 veces la capacidad de hash de la red. El costo del ataque es de solo $ 162 por hora. Los pares ETP / BTC y ETP / USD están disponibles en Bitfinex.

Monedas que actualmente no son vulnerables al ataque.

Actualmente, estas monedas están fuera de alcance, ya que la capacidad total de alquiler disponible en NiceHash no es suficiente para atacar completamente a sus redes.

Pero imaginemos la probable circunstancia de que NiceHash pueda aumentar la potencia disponible para alquilar 2 veces. Ahora, las monedas como ETC (en el puesto 18 en la clasificación CMC) y BCN (en el lugar 40) son 51% fácilmente accesibles para atacar.

Un aumento de cinco veces en la capacidad de alquiler amenaza a monedas como DASH (15º lugar) y BTG (28º lugar).

¿Entonces si son posibles los ataques del 51%? ¿Cómo ganan dinero los cibercriminales? Afortunadamente, es imposible crear una transacción para una cartera de criptomonedas en la que no tiene una clave privada. Pero al controlar la mayor parte del poder de hash, puede realizar un "ataque de doble gasto" cancelando temporalmente ciertas transacciones en el registro.

Mecánica de ataque de doble gasto

Cuando el minero encuentra un nuevo bloque, debe transmitirlo a todos los demás mineros para que puedan verificarlo y agregar la cadena de bloques a sus copias. Sin embargo, los mineros inmundos pueden crear secretamente su propia cadena de bloques, publicándola cuando llegan a una cadena más larga que la pública.

Para hacer doble desperdicio, los atacantes gastarán sus monedas en la verdadera cadena de bloques, pero no agregarán estas transacciones a su propia red. Si un minero corrupto puede crear una cadena más larga más rápido que todos los demás mineros en la red principal, puede transmitirla al resto de la red.

Dado que el protocolo admite la cadena de bloques más larga, una cadena de bloques publicada por un intruso puede convertirse de hecho en una cadena de bloques verdadera. Se eliminará el historial de transacciones de los gastos anteriores del atacante.

Nota: si el minero controla el 51% o más del poder de hash, esto no significa que siempre tendrá una cadena más larga. A largo plazo, es probable que tenga una cadena más larga, pero para garantizar esto a corto plazo, el atacante tendrá que controlar una parte más grande, por ejemplo, el 80% de la capacidad de hash de la red.

Opciones para obtener los beneficios del ataque 51%.

Para que un ataque de doble gasto se justifique a sí mismo, es necesario encontrar una manera de extraer el valor de las monedas gastadas, de lo contrario, el ataque no tiene sentido económico. El lugar más probable en el que un atacante gasta sus monedas es el intercambio de criptomonedas , ya que son los operadores más grandes de varias fichas de criptomoneda.

Así es como se verá el ataque :

- Elegir una red que parezca rentable;

- La acumulación de un número significativo de monedas de esta red;

- Alquilando el poder de hash a través de NiceHash y desarrollando tu propia rama de blockchain;

- Intercambio de estas monedas en el intercambio por otra criptomoneda líquida, por ejemplo, BTC;

- Retiro de BTC a otra billetera;

- Transmite su propia cadena más larga a la red;

- La devolución de las monedas originales después de la destrucción de la rama original del blockchain;

Si es posible, la repetición de todas las acciones en otro intercambio.

Por supuesto, a los intercambios no les gusta ser engañados. Si tales ataques se vuelven realmente peligrosos para ellos, es más probable que reaccionen con un aumento en el nivel de seguridad: un aumento en el tiempo requerido para ingresar y retirar grandes cantidades de monedas y verificar cuentas.

Otra forma en que los intercambios pueden responder es comenzar a tamizar criptomonedas que son fácilmente comprometidas. Sin embargo, la exclusión de la moneda también significa una reducción en el comercio y los ingresos. En general, para la comunidad, este desarrollo es bastante positivo, porque los altcoins, que se utilizan exclusivamente para la especulación, no tienen valor práctico.

Al final, es probable que ambos ocurran. Cuanto más difícil se vuelve llevar a cabo con éxito el ataque del doble gasto, menos dinero puede permitirse gastar un atacante. A largo plazo, el equilibrio de estas dos fuerzas convergerá en un cierto equilibrio de mercado.

Los Altcoins pueden encontrar nuevas formas de lidiar con esta amenaza :

- El uso de algoritmos más complejos para los cuales pocos mineros son adecuados. Esta es la mejor solución temporal. Menos mineros para el algoritmo significa que la capacidad de hashing arrendada es más difícil de aumentar.

- Los nuevos proyectos pueden garantizar su seguridad a través de blockchains de redes más grandes.

La alta capitalización de mercado y las criptomonedas de bajo costo son especialmente vulnerables. ¿Responderá el mercado en consecuencia, al reducir el costo de las monedas con un bajo nivel de seguridad? Y viceversa, ¿tendrán valor las criptomonedas con gigantescas potencias mineras? Lo más probable es que conozcamos las respuestas a estas preguntas lo suficientemente pronto, pero por el momento queda por actuar con la diligencia debida en la selección de activos para la inversión y no por obtener una ganancia rápida.

A principios de este mes, Charlie Lee dijo que "todas las criptomonedas descentralizadas están siendo atacadas en un 51%", y unos días antes de esto, apareció la información de que la red Ethereum Classic fue atacada en un 51%. Además, el otoño pasado, el "hacker blanco" comenzó a realizar ataques de prueba del 51% en criptomoneda.

Fecha de publicación 26.02.2019

Comparte este material en las redes sociales y deja tu opinión en los comentarios a continuación.